GNSS / GPS Spoofing ist eine Form von Cyberangriff

GNSS oder GPS Spoofing ist eine Form von Cyberangriff, bei der ein Angreifer falsche Navigationsnachrichten verwendet, die dem Original so ähnlich sind, dass der Navigationsempfänger der Information und ihrer Herkunft vertraut.

Bei einem Spoofing-Angriff auf ein Navigationssystem wird der Empfänger zusätzlich zu den echten mit falschen GPS/GNSS-Signalen versorgt.

Je nach Stärke der gefälschten Signale verwendet der Empfänger entweder weiterhin die echten GPS/GNSS-Signale oder einige oder alle der gefälschten Signale für seine Positionsbestimmung oder Zeitberechnung. So können Routen von Fahrzeugen, Schiffen oder Flugzeugen verändert werden. Falsche Zeitinformationen bei Datennetzen öffnen Angriffsmöglichkeiten für Hacker.

GNSS Spoofing-Angriffe waren früher sehr selten, sind aber in den letzten Jahren mit dem Aufkommen von Software Defined Radios (SDR) immer häufiger geworden. Bislang sind die meisten Empfänger nicht geschützt. Daher werden die meisten Navigationssysteme einen Spoofing-Angriff nicht erkennen und mit den gefälschten Signalen navigieren, als ob sie echt wären.

Was ist Spoofing?

Spoofing (Nachahmung, Fälschung, Betrug) bezeichnet einen Angriff durch Kriminelle, die eine (falsche) vertrauenswürdige Identität vortäuschen, und so ihr Opfer zu Handlungen bewegen, die Ihnen Vorteile verschaffen.

Beispiele sind gefälschte Email Absender, der Enkeltrick per Telefon oder Whatsapp, aber auch das Eindringen in Computer oder Netzwerke durch das Vortäuschen vertrauenswürdiger IPs.

Welche Arten von GNSS Spoofing gibt es?

Meaconing

Beim Meaconing werden echte GPS/GNSS-Signale erneut gesendet, was zur Berechnung einer falschen Position führt. Meaconing ist die einzige Art von Spoofing, die versehentlich und ohne Absicht auftreten kann, zum Beispiel wenn ein GPS-Repeater ohne angemessene Abschirmung von der Umgebung zum Testen von Navigationsgeräten verwendet wird. Dies geschah 2010 am Flughafen Hannover, als eine Hangartür offen gelassen wurde und ein GPS-Repeater darin aktiv war, der GPS-Signale mit einer hohen Leistung von -60 dB ausstrahlte. Flugzeuge auf der Start- und Landebahn wurden während des Starts und der Landung vor Bodennähe gewarnt, und einige meldeten Positionen im Hangar.

Code Carrier Attack

Bei einer Code Carrier Attack werden mit einem Simulator oder Software Defined Radio falsche GPS/GNSS-Signale erzeugt und möglichst genau auf die echten Signale abgestimmt. In einem zweiten Schritt wird ihre Signalstärke erhöht, um den Empfänger zu veranlassen, sich auf die falschen Signale einzustellen. In einem dritten Schritt werden die gefälschten Signale so verändert, dass sie sich von den echten unterscheiden, und hier beginnt die Irreführung.

Spoofing der Navigationsnachricht

Bei einem Spoofing der Navigationsnachricht werden die Daten des Satellitensignals verändert. Das kann mit einem Software Defined Radio, an einem anderen Punkt der Übertragung oder direkt auf Nachrichtenebene geschehen.

Dieser Angriff kann grobe Fehler oder einen Totalausfall der PVT (Position Velocity Timing Berechnung) des Empfängers verursachen und einen Angriffspunkt für einen Denial-of-Service (DoS) Angriff bieten.

Multi-Methoden-Angriffe

Nicht zuletzt besteht die Möglichkeit von Multi-Methoden-Angriffen.

Was sind die Ziele von GNSS Spoofing?

Seit einigen Jahren sind Spoofing und Jamming als ernsthafte Bedrohung für zuverlässige GPS/GNSS (Global Navigation Satellite Systems) Positionierung, Navigation und Zeitmessung (PNT) erkannt worden. Robustes PNT ist für eine Reihe kritischer Infrastrukturen unerlässlich.

GNSS-Spoofing-Angriffe können eine Vielzahl von Zielen haben, darunter:

die Beeinflussung der Navigation von Schiffen und Booten

die Steuerung von Flugzeugen und Drohnen

die Steuerung von zivilen oder industriell eingesetzten teilautonomen oder autonomen Fahrzeugen

die Steuerung und Navigation von Fahrzeugen im Rettungsdienst und Katastrophenschutz

Hacken von Finanzinstituten oder Datencentern

Verursachen von Blackouts bei Stromnetzen

Stören des Betriebs von Regierungs- und Militäreinrichtungen

Wie kann man sich vor GPS Spoofing Attacken schützen?

Überwachung der GNSS Empfänger Umgebung

Ein GNSS Interferenz Erkennungssystem beobachtet kritische Umgebungen wie Flughäfen oder Banken, und kann Störungen des GNSS Signals erkennen, melden und analysieren. Das ermöglicht den Wechsel auf alternative Navigationsdienste oder Zeitquellen, wenn Störsignale auftreten.

Diese Fähigkeiten können teilweise auch in GNSS Empfänger integriert werden.

Aufrüsten des GNSS Empfängers

Multi GNSS Verwendung

Ein GNSS Empfänger wird resistenter gegen Angriffe, wenn die Satellitensignale mehrerer Systeme empfangen und ausgewertet werden können, also zum Beispiel nicht nur GPS, sondern auch Galileo. Ein gleichzeitiges Spoofen beider Satellitensysteme ist unwahrscheinlicher.

Verifizierung von GNSS Signalen - Galileo PRS und OSNMA

Das amerikanische GPS System sendet präzisere verschlüsselte Signale, die dem US Militär vorbehalten sind. Auch für das europäische Galileo System gibt es zusätzliche verschlüsselte Signale, die nicht gefälscht werden können. Staatlich autorisierte Nutzer bekommen die Möglichkeit, die Galileo PRS Signale zu entschlüsseln. Galileo OSNMA steht für alle Nutzer zur Verfügung. Es bettet mehrere verschlüsselte Sequenzen (Keys) und Signaturen in die Galileo Signale ein. Der Empfänger kann Fälschungen so leichter am Fehlen der richtigen Signatur und durch den Vergleich verschiedener Keys erkennen.

Verwendung von CRPA Antennen

CRPA steht für Controlled Reception Pattern Antenna (Antenne mit kontrolliertem Empfangsmuster). Diese Art von Antenne wird in GNSS (Global Navigation Satellite System) Empfängern verwendet, um die Empfangsqualität und -zuverlässigkeit von Satellitensignalen zu verbessern, insbesondere in Umgebungen, in denen Signalstörungen auftreten können.

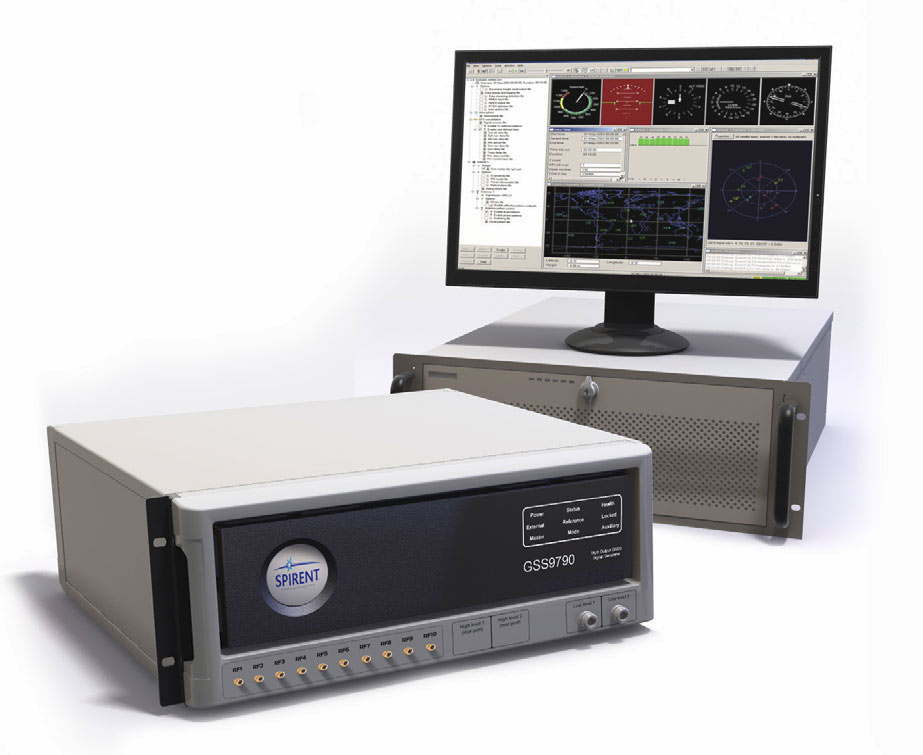

Test des GNSS Empfängers

Um einen robusten GNSS Empfänger zu entwickeln, müssen ausführliche Tests durchgeführt werden. Ein GNSS Simulator ermöglicht wiederholbare und gut dokumentierte Labortests. Der Simulator sendet eine echte Route mit den tatsächlichen GNSS Signalen zu einem bestimmten Zeitpunkt an einem bestimmten Ort an den Empfänger. Die Szenarien werden mit absichtlichen Störungen - zum Beispiel Spoofing Attacken - versehen. So kann getestet werden, ob der GNSS Empfänger die Attacke erkennt.